Índice

- O que é a internet industrial das coisas (IIoT)?

- Como é que o IIoT é diferente do IoT?

- Qual é a diferença entre IIoT e tecnologia operacional (OT)?

- IIoT e sistemas ciber-físicos

- Normas IIoT e automação

- IIoT e ambientes perigosos

- Implementação de IIoT em ambientes Secure Access Service Edge (SASE)

- Defender o IIoT de ciberataques

- Saiba mais sobre IIoT

O que é a internet industrial das coisas (IIoT)?

A Internet das Coisas Industrial (IIoT) refere-se à integração de maquinaria e equipamentos industriais com sensores em rede e software para recolher e trocar dados. Os sistemas IIoT aproveitam dados em tempo real e análises avançadas para otimizar operações, prever necessidades de manutenção e melhorar o desempenho industrial geral.

A Internet Industrial das Coisas (IIoT) refere-se à rede interconectada de dispositivos físicos, sensores e software em ambientes industriais. Os dispositivos e aplicações IIoT variam amplamente, e a maioria é construída para aplicações específicas. Os dispositivos IIoT suportam a recolha e troca de dados entre máquinas, sistemas e pessoas. Isto possibilita a automação de processos digitais, o rastreamento de ativos em tempo real, a gestão do consumo de energia e a previsão de falhas de equipamentos numa linha de produção. Estes traduzem-se em benefícios empresariais como melhores condições de segurança, cadeias de fornecimento otimizadas e gestão eficiente de energia.

IIoT, também conhecido como internet industrial, surgiu como um subconjunto da Internet das Coisas (IoT) no início da década de 2010. Empresas como a General Electric Company (GE) e a Philips Professional Lighting Solutions estavam a conceptualizar e a financiar o desenvolvimento de dispositivos semelhantes ao IoT especificamente para ambientes industriais. Em 2014, a consciencialização estava a crescer em vários setores económicos, e os líderes empresariais estavam a aprender como o IIoT poderia melhorar a eficiência, produtividade e operações das empresas. Quando o conceito da Quarta Revolução Industrial (4IR) foi popularizado em 2016, rapidamente se entrelaçou com o potencial e a promessa do IIoT. A transformação digital, a manufatura inteligente e os sistemas ciber-físicos são possíveis graças às tecnologias e conceitos do IIoT.

Como o mundo da IoT inclui dispositivos e aplicações de consumo, foi necessária uma nova classificação para descrever os dispositivos que seriam integrados num fluxo de trabalho industrial.

Como é que o IIoT é diferente do IoT?

|

Aspeto

|

IIoT

|

IoT

|

|---|---|---|

|

Aplicação

|

Ambientes industriais

|

Ambientes de consumo e comerciais

|

|

Foco principal

|

Melhorar os processos e a eficiência industriais

|

Aumentar a conveniência e a conectividade na vida diária

|

|

Exemplos de casos de uso

|

Automação de fabricação, otimização da cadeia de abastecimento, manutenção preditiva

|

Casas inteligentes, dispositivos vestíveis, cidades inteligentes, fitness pessoal

|

|

Tipos de dispositivos

|

Sensores industriais, controladores lógicos programáveis (PLCs) e sistemas de controlo de supervisão e aquisição de dados (SCADA)

|

Termóstatos inteligentes, altifalantes inteligentes, rastreadores de fitness

|

|

Fiabilidade

|

Requer alta fiabilidade e tempo de atividade

|

Fiabilidade moderada necessária

|

|

Requisitos de segurança

|

Normas rigorosas de segurança e conformidade

|

Protocolos de segurança padrão

|

|

Protocolos de comunicação

|

Protocolos específicos da indústria (por exemplo, Modbus, OPC-UA)

|

Protocolos de internet padrão (por exemplo, Wi-Fi, Bluetooth)

|

|

Aplicação

|

Dispositivo e função IIoT

|

Dispositivo IoT e função

|

|---|---|---|

|

Monitorização ambiental

|

Sensores inteligentes: Recolhem dados sobre temperatura, humidade e pressão em ambientes industriais

|

Sensores ambientais: Monitorizar a qualidade do ar, temperatura e humidade em casas

|

|

Automação de processos

|

PLCs: Automatizam processos industriais e controlam maquinaria

|

Hubs de casa inteligente: Automatizar dispositivos domésticos e controlar aparelhos inteligentes

|

|

Monitorização remota

|

Sistemas SCADA: Monitorizar e controlar remotamente processos industriais

|

Câmaras de segurança inteligentes: Monitorizar a segurança de casa remotamente

|

|

Gestão de energia

|

Contadores inteligentes: Monitorizar e otimizar o consumo de energia em instalações industriais

|

Termóstatos inteligentes: Gerir sistemas de aquecimento e arrefecimento doméstico para poupar energia

|

|

Segurança e conformidade

|

Sistemas instrumentados de segurança (SIS): Garantir a segurança em processos industriais críticos

|

Detetores de fumo: Detetam fumo e alertam os utilizadores para potenciais incêndios

|

|

Processamento de dados

|

Dispositivos de computação de edge: Processam dados localmente na periferia da rede em ambientes industriais.

|

Assistentes inteligentes: Processam comandos de voz e controlam dispositivos domésticos inteligentes

|

Qual é a diferença entre IIoT e tecnologia operacional (OT)?

Os sistemas de tecnologia operacional (OT) monitorizam e controlam processos físicos e dispositivos em ambientes industriais. O conceito surgiu na década de 1960, quando os primeiros sistemas SCADA e PLC foram utilizados na produção. OT abrange várias tecnologias que são classificadas por aplicação:

- Controladores lógicos programáveis (PLCs): Automação e controle de processos industriais

- Controlo de supervisão e aquisição de dados (SCADA): Monitorização e controlo remoto

- Sistemas de controlo distribuído (DCS): Controlo localizado de processos de produção

- Sistemas de controlo industrial (ICS): Sistemas de controlo abrangentes na produção industrial

- Sistemas de gestão de edifícios (BMS): Gestão dos serviços de edifícios

- Interfaces homem-máquina (HMI): Interfaces para interação humana com sistemas de controlo

- Sistemas instrumentados de segurança (SIS): Controlo de processos críticos de segurança

- Sistemas de gestão de energia (EMS): Monitorização e otimização de sistemas de energia

- Sistemas de execução de fabrico (MES): Gestão de operações no chão de fábrica (Estes também podem ser chamados de sistemas de gestão de operações de fabrico (MOM).)

- Sistemas de controlo de processo: Controlo automático de processos industriais

O IIoT expande as capacidades da OT ao permitir a recolha, análise e obtenção de insights em tempo real em toda uma operação industrial. A tecnologia operacional foca-se no controlo de processos específicos, e o IIoT possibilita uma abordagem interconectada à gestão e otimização industrial.

IIoT e sistemas ciber-físicos

|

Aspeto

|

Sistemas ciberfísicos (CPS)

|

Internet Industrial das Coisas (IIoT)

|

|---|---|---|

|

Definição

|

Integração de computação, redes e processos físicos

|

Sensores, instrumentos e dispositivos interconectados em aplicações industriais

|

|

Componentes principais

|

Computadores embutidos, redes, processos físicos

|

Sensores, dispositivos, redes de comunicação, análise de dados

|

|

Foco principal

|

Monitorização e controlo em tempo real de processos físicos

|

Conectividade, recolha de dados, automação e otimização de processos industriais

|

|

Aplicações

|

Redes inteligentes, veículos autónomos, monitorização médica, controlo industrial, robótica

|

Manufatura, gestão de energia, automação industrial, manutenção preditiva

|

|

Objetivo

|

Aumentar a eficiência, fiabilidade e segurança dos sistemas físicos

|

Melhorar a produtividade, a eficiência e a segurança em ambientes industriais

|

Normas IIoT e automação

O IIoT requer um modelo padrão para garantir a interoperabilidade entre dispositivos e sistemas. É também necessário mapear o IIoT e outras tecnologias industriais para processos empresariais, para que as empresas possam adotar e otimizar o uso destes sistemas. A ISA-95 é a norma internacional para a integração de sistemas empresariais e de controlo. Simplificando, a ISA-95 ajuda as empresas a compreender como integrar o IIoT e a OT para apoiar diferentes funções empresariais.

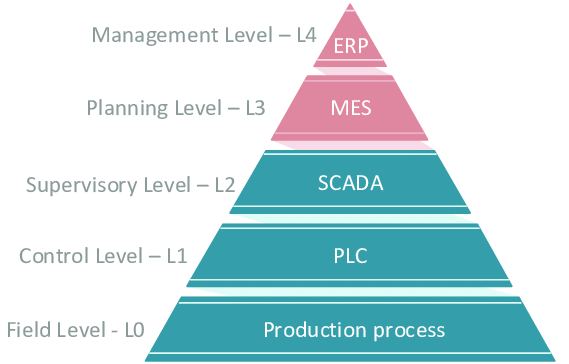

O IIoT tem um papel em cada uma das cinco camadas da norma ISA-95:

- Nível 0: Os processos físicos não são dispositivos IIoT, mas os dispositivos IIoT monitorizam e controlam-nos.

- Nível 1: Sensores e atuadores são dispositivos IIoT principais.

- Nível 2: Os sistemas de controlo podem ser compatíveis com IIoT.

- Nível 3: Os sistemas MES podem aproveitar os dados do IIoT e podem fazer parte do ecossistema IIoT.

- Nível 4: Os sistemas de planeamento de recursos empresariais (ERP) utilizam dados de dispositivos IIoT para uma gestão empresarial mais ampla.

A pirâmide de automação ISA-95 mostra as relações entre as camadas, os sistemas OT e os processos empresariais padrão:

A pirâmide de automação ISA-95.

O seguinte cenário é um exemplo de como este modelo funciona num ambiente de fabrico inteligente:

- A saúde de uma máquina de fábrica de Nível 0 é monitorada por um sensor de Nível 1 habilitado para IIoT.

- Os sensores enviam dados para um sistema SCADA de Nível 2, que irá processar e analisar os dados em tempo real.

- O sistema SCADA comunica-se com o MES de Nível 3 para ajustar os horários de produção em resposta a alterações na saúde/desempenho das máquinas.

- O MES comunica estes dados ao ERP de Nível 4 para facilitar a gestão das áreas afetadas por estes ajustes de produção.

IIoT e ambientes perigosos

Como os dispositivos IIoT são críticos para a manufatura e para a infraestrutura crítica, são frequentemente implantados em ambientes físicos desafiadores. Condições meteorológicas adversas, temperaturas extremas e poeira ou outras partículas podem interferir nos sensores e noutros componentes IIoT. Estes dispositivos devem ser resilientes e continuar em produção, pois aplicam-se a infraestruturas críticas ou outras funções de alta prioridade. Sensores de terramotos e vulcões podem ajudar os profissionais a prever desastres naturais e potencialmente salvar vidas, mas apenas se esses sensores estiverem a funcionar corretamente e não forem afetados por corrosão, partículas ou temperaturas extremas.

Existem muitos destes dispositivos em locais como o Parque Nacional de Yellowstone, onde os responsáveis monitorizam várias ocorrências naturais para ajudar a prever atividade vulcânica ou sísmica. As estações de monitorização contínua permitem que as equipas recolham dados sobre os níveis de emissão, mesmo quando a queda intensa de neve limita as viagens pelo parque. Muitos locais protegidos, como o Parque Nacional de Yellowstone, também têm áreas sensíveis que os responsáveis do parque e o público devem evitar. Sistemas de monitorização remota resilientes podem fornecer aos responsáveis o que precisam e minimizar a interação humana com estas áreas frágeis.

Estações de monitorização de emissões no Parque Nacional de Yellowstone

Sistemas acústicos subaquáticos monitorizam a velocidade e a direção da água para ajudar a identificar e prever a atividade das ondas. Cabos de fibra ótica implantados em vulcões ativos ajudam os oficiais a detetar sinais de tensão vulcânica e localizar as origens das explosões. Estes são exemplos de atividades que salvam vidas, possibilitadas por sistemas robustos que podem suportar um ambiente hostil sem comprometer a sensibilidade do dispositivo.

Existem muitos usos empresariais e de infraestruturas para o desenvolvimento de IIoT em ambientes adversos. A produção e o transporte de alimentos e medicamentos podem necessitar de monitorização contínua para desvios de temperatura, humidade ou qualidade do ar. Estações meteorológicas, subestações elétricas, tubagens de água municipais e até mesmo linhas de caminho de ferro têm sensores IIoT que necessitam de proteção constante contra perigos ambientais.

Por esta razão, o planeamento da implementação de IIoT deve sempre considerar o ambiente de implementação. Invólucros à prova de intempéries e robustos podem proteger o dispositivo IIoT de poeira, água, corrosão química e outros perigos. Os requisitos para estes dispositivos geralmente incluem níveis de proteção de entrada (IP) melhorados, resistência a choques e vibrações, e uma gama alargada de temperatura de operação e humidade de funcionamento. Considere também o tamanho do dispositivo, especialmente se for para ser instalado num armário ou noutro espaço restrito.

Implementação de IIoT em ambientes Secure Access Service Edge (SASE)

|

Elemento SASE

|

Função no SASE

|

Suporte para IIoT

|

|---|---|---|

|

Implementação sem toque

|

Permite o aprovisionamento e configuração automatizados de recursos de rede e segurança sem intervenção manual

|

Facilita a integração rápida e escalável de dispositivos IIoT, reduzindo o tempo de implementação e os custos operacionais. Isto também torna a implementação menos propensa a erros humanos e mais fácil de escalar para cima ou para baixo conforme necessário.

|

|

Segurança Zero Trust

|

Garante a verificação de identidade rigorosa e a monitorização contínua para todos os dispositivos e utilizadores, independentemente da localização.

|

Protege redes IIoT ao verificar cada dispositivo e utilizador antes de conceder acesso, reduzindo o risco de violações

|

|

Microsegmentação

|

Divide a rede em segmentos menores e isolados para limitar o movimento lateral de ameaças

|

Isoleia dispositivos e sistemas IIoT para conter potenciais violações e minimizar o impacto dos ataques

|

|

Gestão centralizada

|

Fornece uma plataforma unificada para gerir políticas de rede e segurança em toda a empresa

|

Simplifica a gestão de implementações IIoT ao oferecer uma interface única para controlar medidas de segurança e monitorizar o desempenho dos dispositivos.

|

|

Aplicação consistente da política de segurança

|

Garante que as políticas de segurança sejam aplicadas uniformemente em todos os segmentos da rede e pontos de acesso

|

Mantém padrões de segurança uniformes para todos os dispositivos IIoT, independentemente da sua localização, garantindo proteção abrangente.

|

|

Visibilidade em toda a empresa

|

Oferece visibilidade holística da atividade da rede e eventos de segurança em toda a organização.

|

Melhora a monitorização de dispositivos e redes IIoT, permitindo a deteção e resposta rápidas a ameaças potenciais

|

Defender o IIoT de ciberataques

Para proteger a sua internet industrial de ciberataques, é necessário incluir várias melhores práticas e estratégias no planeamento de cibersegurança da sua empresa. As seguintes são algumas considerações comuns ao defender IIoT e outros dispositivos de ameaças avançadas:

- Segurança Zero Trust: Nenhum dispositivo, utilizador ou aplicação é confiável por padrão. É necessária verificação contínua.

- Segmentação de rede: Divida a rede em segmentos menores para limitar a propagação de ataques.

- Atualizações e correções regulares: Mantenha todos os dispositivos, software e aplicações atualizados com as últimas correções de segurança.

- Encriptação: Encripte dados em repouso e em trânsito para proteger informações sensíveis de acessos não autorizados.

- Segurança de endpoints: Assegure que todos os endpoints (dispositivos) tenham medidas de segurança como antivírus, anti-malware e sistemas de deteção de intrusões instalados.

- Controlo de acesso / menor privilégio: Limitar o acesso a dispositivos e sistemas IIoT apenas àqueles que necessitam.

- Monitorização e registo: Monitorize continuamente o tráfego de rede e mantenha registos para detetar e responder prontamente a atividades suspeitas.

- Treinamento de funcionários: Educar os funcionários sobre os riscos associados aos dispositivos IIoT.

Empresas com dispositivos antigos que já ultrapassaram o fim de vida útil podem querer complementar a lista acima com o seguinte:

- Patching virtual: Implementar sistemas de prevenção de intrusões (IPS) ou firewalls de aplicações web (WAF) que possam detetar e bloquear tentativas de exploração sem necessitar de alterações.

- Controlo de acesso à rede (NAC): Na ausência de segurança Zero Trust, configure o NAC para autenticar dispositivos e utilizadores antes de conceder acesso à rede e monitorizar continuamente dispositivos não autorizados.

- Defesa de perímetro: Implementar soluções de segurança de rede com proteção avançada contra ameaças, deteção/prevenção de intrusões e outras funcionalidades avançadas.

- Auditorias e avaliações: Agendar auditorias periódicas dos sistemas IIoT e da infraestrutura de rede para identificar e resolver lacunas de segurança ou questões de conformidade.

Uma plataforma SASE unificada oferece políticas e controles de segurança consistentes em todos os dispositivos, utilizadores e locais, independentemente de onde os dispositivos IIoT estejam implementados. O SASE aplica a segurança na periferia da rede, colocando a aplicação de políticas mais próxima do dispositivo IIoT. A natureza baseada em nuvem do SASE permite uma gestão de segurança mais escalável e flexível, atualizações mais fáceis e integração de inteligência de ameaças em tempo real.

Saiba mais sobre IIoT

Termos relacionados

- acesso remoto

- Secure Access Service Edge (SASE)

- Firewall como Serviço? (FWaaS)

- Segurança IoT

- Perímetro de Rede

- Acesso Zero Trust (ZTA)

Leitura complementar

- Definindo sistemas ciberfísicos e outras 'coisas' conectadas

- Fabrico em Nuvem e o seu papel na 4ª Revolução Industrial

- A Indústria 4.0 esbate as linhas entre TI e TO

- Ciberataques ameaçam operações comerciais e infraestruturas críticas

- IIoT: Um motor chave e vetor de ameaça para a Indústria 4.0

- A IoT Industrial pode tornar-se um mercado próspero para MSPs

- Como a IoT se encaixa no SASE

- Garantir a segurança das 'coisas' inteligentes está a tornar-se mais difícil e mais importante.

- Segurança de tecnologia operacional (OT) em 2024

Como a Barracuda pode ajudar

As soluções da Barracuda ajudam fabricantes e empresas industriais a proteger os seus ativos e sistemas de controlo contra ameaças cibernéticas avançadas. O Barracuda CloudGen Firewall Rugged combina segurança de próxima geração completa para implementações em ambientes adversos com o conjunto de funcionalidades específicas para os requisitos em tecnologia operacional. O Barracuda Secure Connector oferece proteção avançada e conectividade económica para qualquer tamanho de implementação IIoT.

Barracuda fornece uma plataforma abrangente de cibersegurança que inclui funcionalidades avançadas de segurança e conectividade para dispositivos conectados à internet e tecnologia operacional. A Barracuda oferece soluções completas, ricas em funcionalidades e de melhor valor, que protegem contra uma ampla gama de vetores de ameaça e são apoiadas por um serviço ao cliente completo e premiado. Como está a trabalhar com um único fornecedor, beneficia de uma complexidade reduzida, eficácia aumentada e menor custo total de propriedade. Centenas de milhares de clientes em todo o mundo confiam na Barracuda para proteger os seus e-mails, redes, aplicações e dados.